Windows 10 : comment nettoyer le système et le disque dur, sans logiciel supplémentaire

Vous sentez que Windows 10 commence à s’essouffler et que le disque dur manque d’espace ? Voici comment gagner plusieurs dizaines de Go, uniquement à l’aide des outils de Windows et sans installer le moindre programme superflu.Vous l’avez probablement constaté : au fil des mises à jour et des installations d’applications, Windows 10 n’en finit plus de s’alourdir. En quelques mois, il n’est pas exceptionnel de voir l’OS « s’enrichir » de plusieurs dizaines Go. Tant et si bien que l’espace disponible du disque dur ou de SSD se réduit comme peau de chagrin, qu’on peut se retrouver à court de place sur une petite configuration, et que le système connaît parfois des ralentissements sans raison.

Certes, il existe des dizaines de logiciels qui permettent de nettoyer le disque dur et le système, mais ils n’ont pas tous très bonne réputation. Certains sont tantôt inefficaces (mais vous font croire le contraire en vous affichant des statistiques biaisés), tantôt vous installent des adwares sans crier gare. Même le pourtant très réputé CCleaner a connu une mauvaise passe, lui qui a été accusé en 2018 d’espionner ses utilisateurs.

De notre côté, pour mener à bien notre grande opération de nettoyage, nous avons pris le parti de ne faire appel à aucun logiciel supplémentaire. D’autant que, de base, Windows 10 dispose de tout le nécessaire pour nettoyer efficacement le disque dur. Ce sera dommage de s’en priver. Par conséquent, dites adieu aux fichiers obsolètes, inutilisés et aux anciennes installations de Windows. Voici comment gagner plusieurs dizaines de Go et opérer un bon gros ménage sur votre disque dur.

Sommaire

Effacer les fichiers inutiles de Windows 10

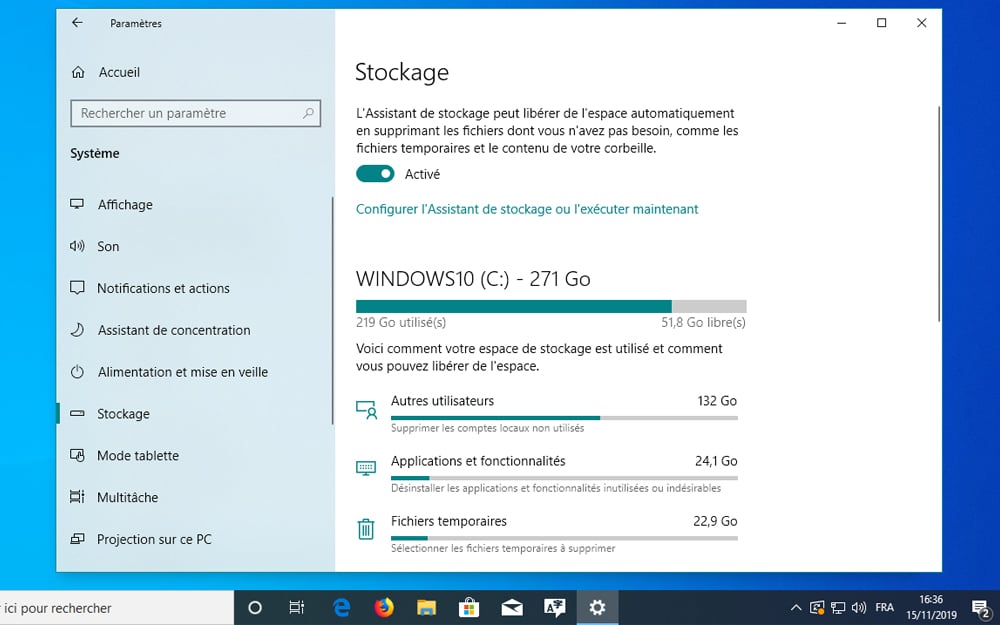

- Nous ne vous ferons pas l’affront de vous conseiller de vider votre Corbeille, il est certain que vous savez déjà comment vous y prendre depuis des lustres. En revanche, Windows 10 bénéficie d’une importante nouveauté, à côté de laquelle passent bon nombre d’utilisateurs. Le système embarque un outil permettant d’effacer en quelques clics tous les fichiers inutiles. Pour y accéder, cliquez sur le menu Démarrer, puis sélectionnez l’icône Paramètres (celle qui est symbolisée par une roue crantée). Dans la fenêtre qui se présente, dirigez-vous ensuite sur l’option Système, puis cliquez sur Stockage.

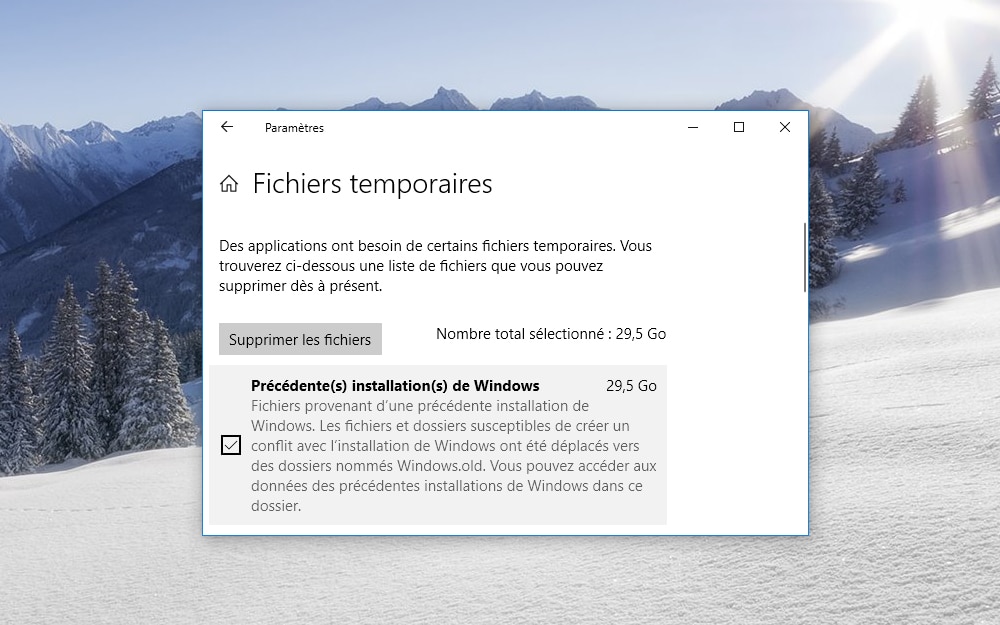

- Rendez-vous sur Fichiers temporaires. Là, vous devriez constater qu’une importante quantité de données occupe votre disque dur, surtout si vous n’avez jamais exécuté l’Assistant de stockage. En premier lieu, vous devriez voir une section intitulée Précédente(s) installation(s) de Windows. Cet espace peut occuper plusieurs dizaines de Go sur le disque dur, comme le montre la capture ci-dessous. Il peut provenir d’une ancienne version du système (Windows 7, Windows 8 ou Windows 8.1) ou d’une précédente installation de Windows 10. Le système profite d’une grosse mise à jour tous les 6 mois, mais conserve sur le disque tous les fichiers nécessaires à la désinstallation de cette même update en cas de problème. Par conséquent, il garde 4 ou 5 Go de fichiers correspondant à l’ancienne installation de Windows 10. Enfin, dernier cas : vous faites partie du programme Windows Insider, qui consiste à tester toutes les versions bêta de Windows 10. Là encore, toutes les précédentes éditions sont conservées, à moins que vous n’en décidiez autrement. Et ça peut aller vite ! Dans tous les cas de figure, et si vous jugez l’actuelle version de Windows 10 suffisamment stable, vous pouvez supprimer tous ces fichiers, afin de gagner de la place sur votre disque dur. Vous pouvez donc cocher la section Précédente(s) installation(s) de Windows.

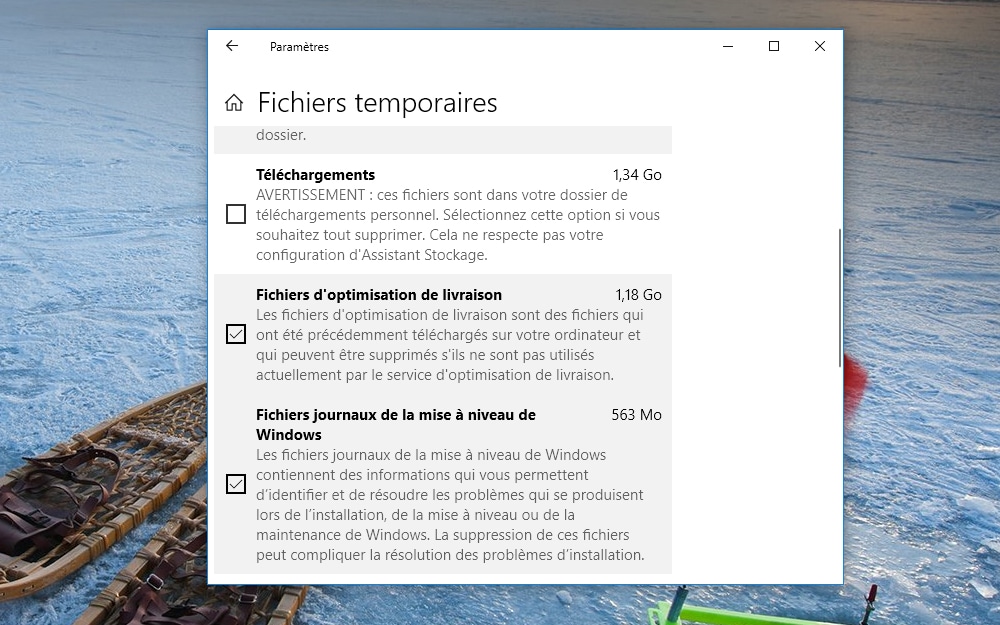

- Nous vous déconseillons de cocher la section Téléchargements, surtout si vous êtes du genre à utiliser le dossier correspondant pour y stocker tous les programmes, les documents ou les photos que l’on vous envoie. Cette section est amenée de façon à disparaître lors d’une prochaine mise à jour de Windows 10. En revanche, vous pouvez cocher les options Fichiers d’optimisation de livraison, ainsi que Fichiers journaux de la mise à niveau de Windows.

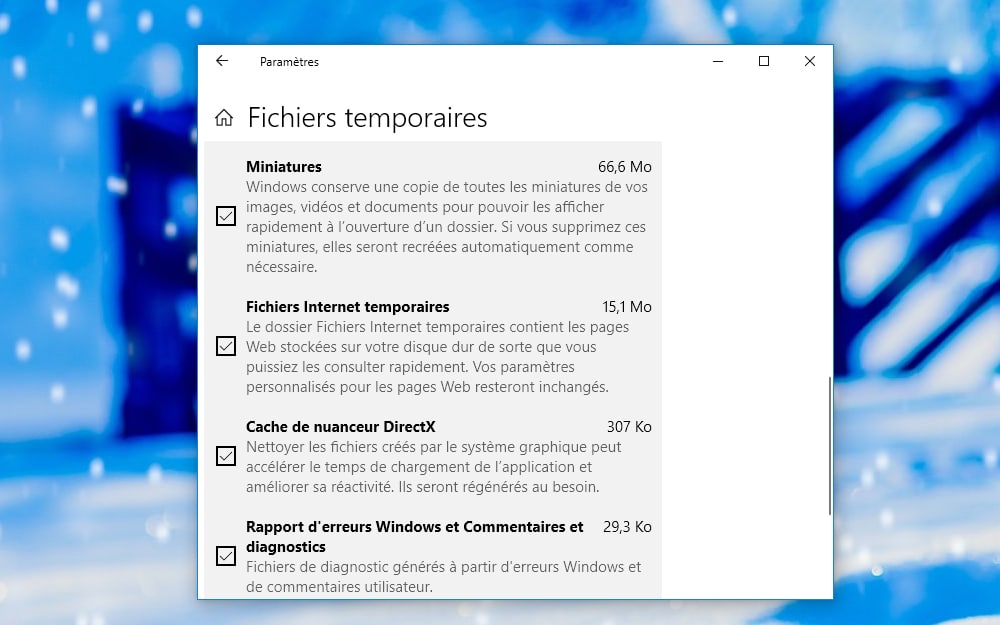

- Les dernières sections Miniatures, Fichiers Internet temporaires, Cache de nuanceur DirectX et Rapport d’erreurs Windows et Commentaires et diagnostics peuvent elles aussi être cochées, mais elles ne devraient pas vous faire gagner une place phénoménale sur le disque dur. Une fois toutes ces sections cochées, retournez tout en haut de la fenêtre des Fichiers temporaires, puis cliquez sur Supprimer les fichiers. Au bout de quelques secondes, vous devriez déjà avoir gagné plusieurs Go sur le disque dur.

Supprimer les applications installées par défaut

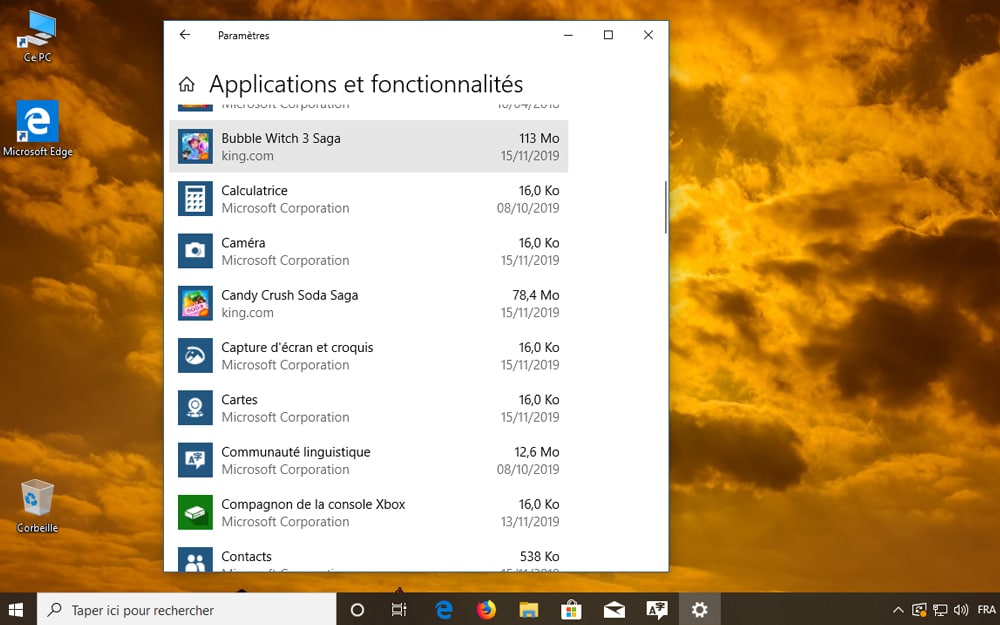

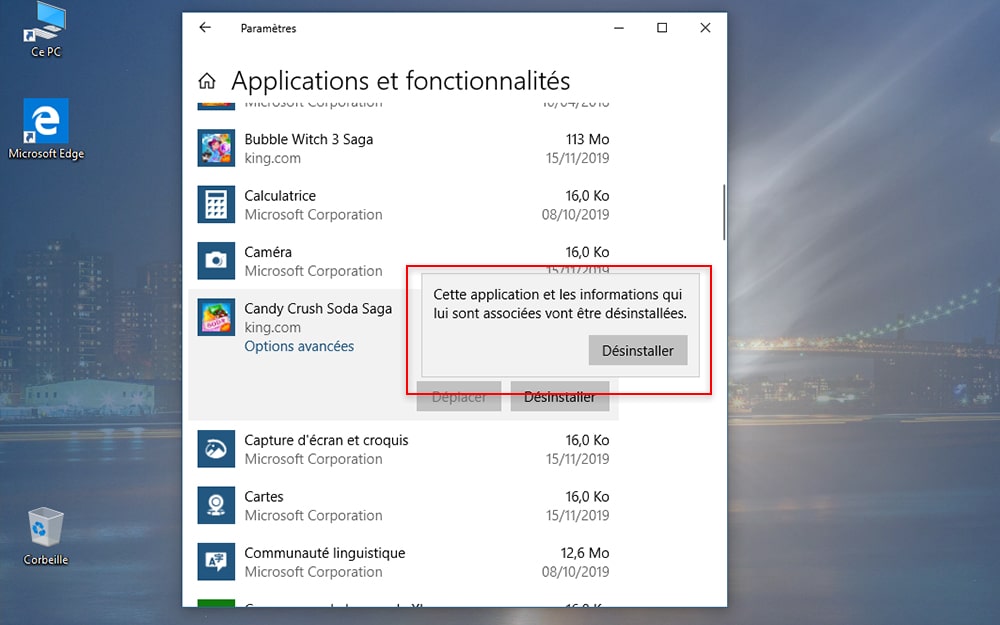

1. Dès sa mise en place, Windows 10 installe plus d’une vingtaine de jeux et d’applications dont vous n’avez pas forcément l’utilité. Dans certains cas, il peut s’agir d’un simple raccourci, et non de l’application complète, ce qui ne prend que 16 ko. Mais dans d’autres cas, c’est le fichier d’installation, voire l’application complète, que Windows 10 a enregistré. Bubble Witch 3 Saga, Candy Crush Soda Saga, Disney Magic Kingdoms… Vous n’en avez que faire ? Toujours depuis le module Paramètres > Système > Stockage, cliquez sur Applications et fonctionnalités (vous pouvez également vous rendre dans cette même section en sélectionnant les fonctions Paramètres > Applications).

Vous devriez voir une liste de toutes les applications que vous avez vous-même installées, mais aussi celles qui ont été mises en place à l’installation de Windows 10. Sélectionnez celles que vous souhaitez supprimer, cliquez sur Désinstaller, et le tout est joué. Notez que vous pouvez classer ces mêmes applications par taille plutôt que par nom, ce qui permet de repérer plus facilement les plus gourmandes.

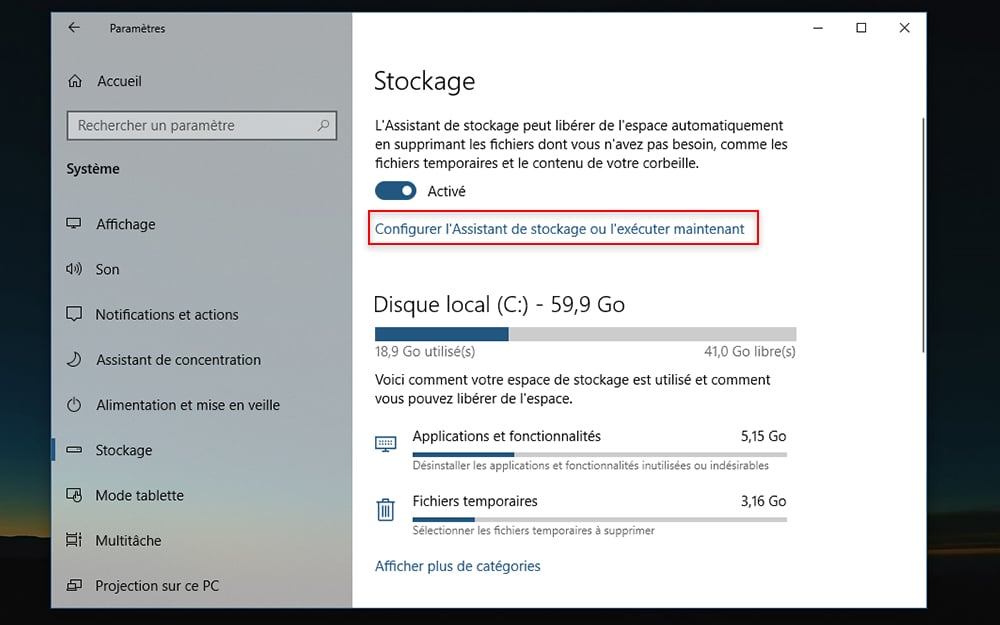

Suppression automatiquement tous les fichiers inutiles

- Vous pouvez faire en sorte que Windows efface automatiquement et régulièrement certains fichiers. Windows 10 possède son propre système autonettoyant. Pour cela, retournez sur Paramètres > Système > Stockage. Cliquez sur Configurer l’Assistant de stockage ou l’exécuter maintenant.

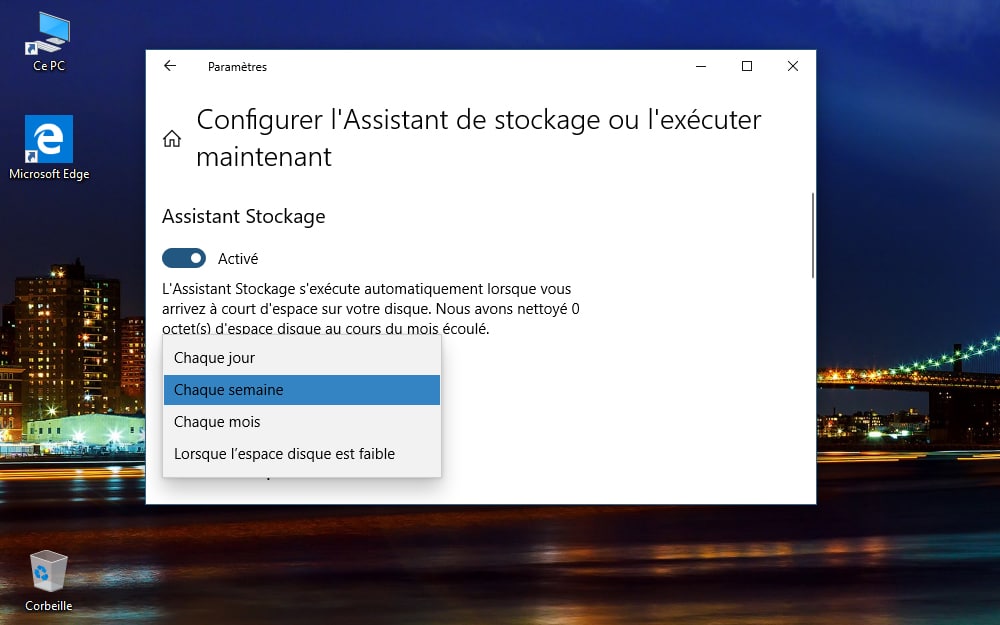

- Assurez-vous que l’Assistant Stockage est bien réglé sur Activé. Dans la partie Exécuter l’Assistant Stockage, vous pouvez déterminer quand celui-ci doit être lancé : soit lorsque vous êtes à court d’espace sur votre disque dur, soit à intervalles réguliers (chaque jour, chaque semaine ou chaque mois).

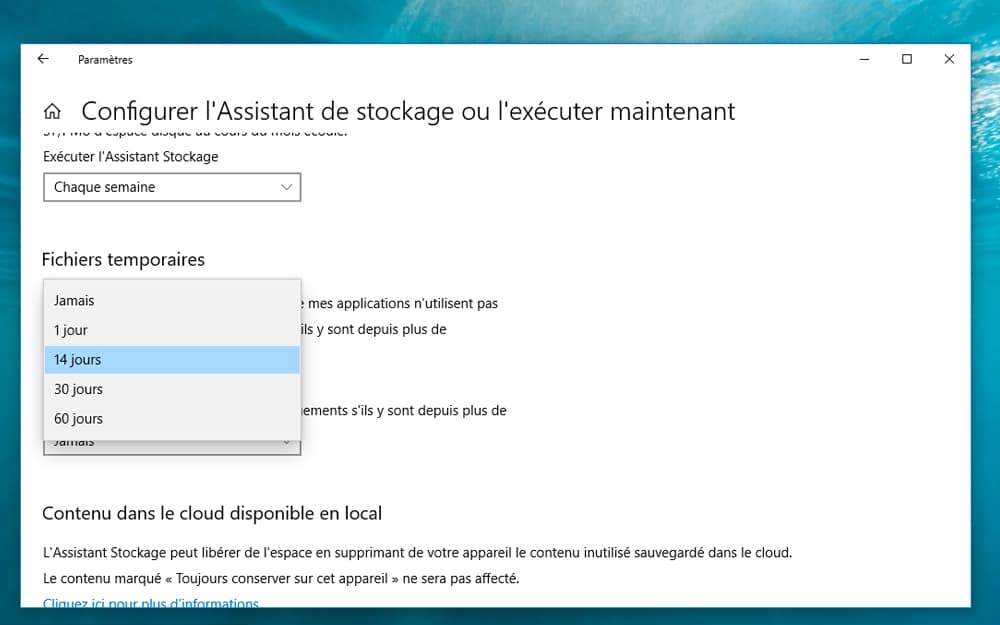

- Dans la section Fichiers temporaires, vous pouvez aussi régler la fréquence d’effacement de ces mêmes fichiers. Une suppression quotidienne n’est peut-être pas utile, mais vous pouvez au moins la régler sur 14 jours.

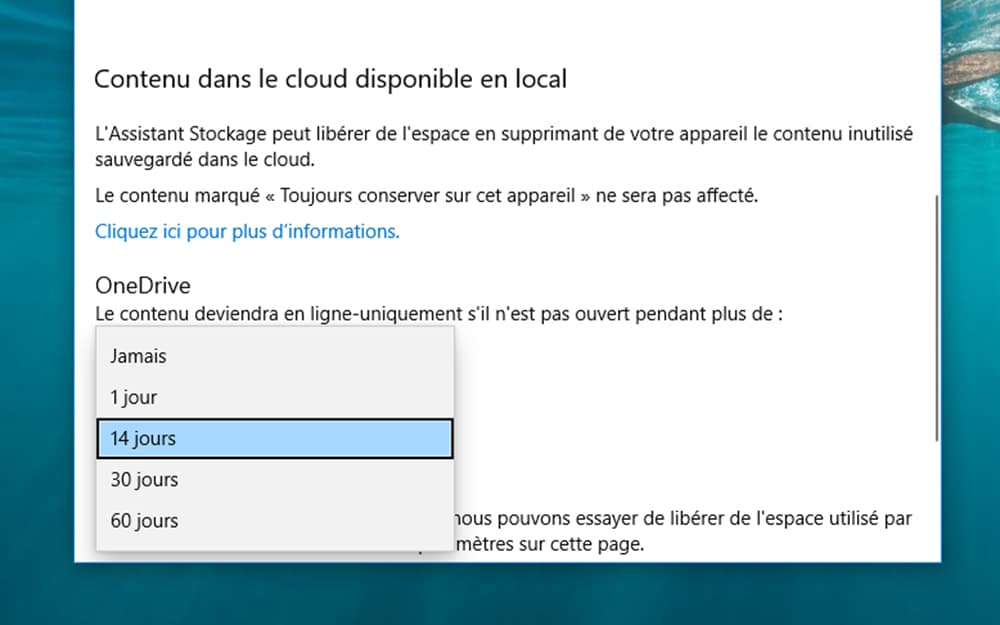

- Enfin, toujours depuis les réglages de l’Assistant de stockage, vous avez également la possibilité de régler l’espace alloué à OneDrive sur votre disque dur. Si certains fichiers ne sont jamais consultés en local, vous pouvez faire en sorte qu’ils soient effacés du disque dur, tout en étant conservés en ligne. Depuis la fonction OneDrive de l’Assistant, vous pouvez réglez leur la fréquence de leur suppression en local (tous les jours, tous les 14 jours, tous les 30 jours ou tous les 60 jours). Enfin, si vraiment vous ne trouvez aucune utilité à OneDrive, sachez que vous pouvez aussi facilement le désactiver, voire le désinstaller.